您现在的位置是: 首页 > 一键安装 一键安装

防火墙设置只允许某个ip访问_win防火墙只允许访问指定ip

tamoadmin 2024-09-25 人已围观

简介1.怎么样设定防火墙,规定只有几个IP能访问本机?2.Linux防火墙iptables限制几个特定ip才能访问服务器?3.linux iptables的问题 ,要指定只允许一段IP TCP访问,是先拒绝所有,再允许这一段IP吗,那规则该怎么写4.Linux防火墙iptables限制几个特定ip才能访问服务器。5.思科交换机 限制内网某个ip访问外网6.请问如何设置电脑只能访问指定IP段(局域网)?

1.怎么样设定防火墙,规定只有几个IP能访问本机?

2.Linux防火墙iptables限制几个特定ip才能访问服务器?

3.linux iptables的问题 ,要指定只允许一段IP TCP访问,是先拒绝所有,再允许这一段IP吗,那规则该怎么写

4.Linux防火墙iptables限制几个特定ip才能访问服务器。

5.思科交换机 限制内网某个ip访问外网

6.请问如何设置电脑只能访问指定IP段(局域网)?

7.如何配置华为usg6320防火墙指定Ip访问指定端口?

例如你要封的内网某IP是1.1.1.100 , 让它只能访问2.2.2.100的80口.而其他的内网IP能正常访问任何网络:

Router(config)#ip access-list extended 101

Router(config-ext-nacl)#permit tcp host 1.1.1.100 host 2.2.2.100 eq www

Router(config-ext-nacl)#deny ip host 1.1.1.100 any

Router(config-ext-nacl)#permit ip any any

然后在相应的端口,一般是内网的网关IP的那端口:

Router(config-if)#ip access-group 101 in

这样就可以了.你之前一应用就全网断开那是因为cisco最后隐含一条deny any any的ACL.

怎么样设定防火墙,规定只有几个IP能访问本机?

首先要用到你们网站的服务器,使用ip安全策略禁止某ip访问网站的方法

在服务器控制面板—管理工具—本地安全策略? 或者命令? gpedit.msc

选择创建 IP 安全策略

点选下一步

我们就是要禁止他,不和他说话,那么,取消勾选

直接按完成.那个勾选是默认的

注意右下的”添加向导”,如果勾选了,取消他,然后点击”添加”

选中刚刚建立的 禁止ip ?点 编辑

添加ip

把”添加向导”的勾选取消 , 然后点添加地址和目标别写反了,把自己给封了

我这里是选择 tcp 到80端口 ,直接按确定,回到上层界面,继续确定,回到新规则属性面板

选择“筛选器操作”面板

这里的? 阻止 是我先前做的添加的, 操作步骤为: 取消 “添加向导” 的勾选点 添加

// 然后切换到 “协议” 面板

在常规里面重命名为 阻止 就ok了

一路确定,回到?注意要?禁止ip 前面的勾选确定,完成此策略最后需要指派策略

到此,刚才显示的ip? 地址的用户就不能访问网站了

添加多ip 从 (@添加ip)? 开始如果允许访问,也同样这样操作就可以,很简单

Linux防火墙iptables限制几个特定ip才能访问服务器?

目前已经发布的英文版windows xp service pack 2(sp2)包括了全新的windows防火墙,即以前所称的internet连接防火墙(icf)。windows防火墙是一个基于主机的状态防火墙,它丢弃所有未请求的传入流量,即那些既没有对应于为响应计算机的某个请求而发送的流量(请求的流量),也没有对应于已指定为允许的未请求的流量(异常流量)。windows防火墙提供某种程度的保护,避免那些依赖未请求的传入流量来攻击网络上的计算机的恶意用户和程序。

在windows xp sp2中,windows防火墙有了许多新增特性,其中包括:

默认对计算机的所有连接启用、应用于所有连接的全新的全局配置选项、用于全局配置的新增对话框集、全新的操作模式、启动安全性、本地网络限制、异常流量可以通过应用程序文件名指定对internet协议第6版(ipv6)的内建支持

采用netsh和组策略的新增配置选项

本文将详细描述用于手动配置全新的windows防火墙的对话框集。与windows xp(sp2之前的版本)中的icf不同,这些配置对话框可同时配置ipv4和ipv6流量。

windows xp(sp2之前的版本)中的icf设置包含单个复选框(在连接属性的“高级”选项卡上“通过限制或阻止来自internet对此计算机的访问来保护我的计算机和网络”复选框)和一个“设置”按钮,您可以使用该按钮来配置流量、日志设置和允许的icmp流量。

在windows xp sp2中,连接属性的“高级”选项卡上的复选框被替换成了一个“设置”按钮,您可以使用该按钮来配置常规设置、程序和服务的权限、指定于连接的设置、日志设置和允许的icmp流量。

“设置”按钮将运行全新的windows防火墙控制面板程序(可在“网络和internet连接与安全中心”类别中找到)。

新的windows防火墙对话框包含以下选项卡:

“常规” “异常” “高级” “常规”选项卡

在“常规”选项卡上,您可以选择以下选项:

“启用(推荐)”

选择这个选项来对“高级”选项卡上选择的所有网络连接启用windows防火墙。

windows防火墙启用后将仅允许请求的和异常的传入流量。异常流量可在“异常”选项卡上进行配置。

“不允许异常流量”

单击这个选项来仅允许请求的传入流量。这样将不允许异常的传入流量。“异常”选项卡上的设置将被忽略,所有的连接都将受到保护,而不管“高级”选项卡上的设置如何。

“禁用”

选择这个选项来禁用windows防火墙。不推荐这样做,特别是对于可通过internet直接访问的网络连接。

注意对于运行windows xp sp2的计算机的所有连接和新创建的连接,windows防火墙的默认设置是“启用(推荐)”。这可能会影响那些依赖未请求的传入流量的程序或服务的通信。在这样的情况下,您必须识别出那些已不再运作的程序,将它们或它们的流量添加为异常流量。许多程序,比如internet浏览器和电子邮件客户端(如:outlook express),不依赖未请求的传入流量,因而能够在启用windows防火墙的情况下正确地运作。

如果您在使用组策略配置运行windows xp sp2的计算机的windows防火墙,您所配置的组策略设置可能不允许进行本地配置。在这样的情况下,“常规”选项卡和其他选项卡上的选项可能是灰色的,而无法选择,甚至本地管理员也无法进行选择。

基于组策略的windows防火墙设置允许您配置一个域配置文件(一组将在您连接到一个包含域控制器的网络时所应用的windows防火墙设置)和标准配置文件(一组将在您连接到像internet这样没有包含域控制器的网络时所应用的windows防火墙设置)。这些配置对话框仅显示当前所应用的配置文件的windows防火墙设置。要查看当前未应用的配置文件的设置,可使用netsh firewall show命令。要更改当前没有被应用的配置文件的设置,可使用netsh firewall set命令。

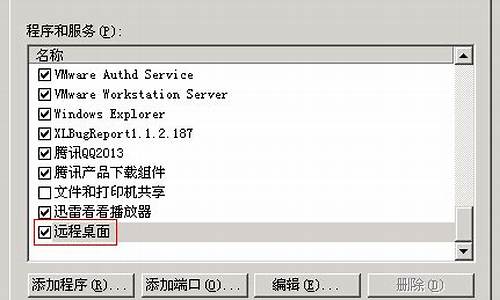

“异常”选项卡

在“异常”选项卡上,您可以启用或禁用某个现有的程序或服务,或者维护用于定义异常流量的程序或服务的列表。当选中“常规”选项卡上的“不允许异常流量”选项时,异常流量将被拒绝。

对于windows xp(sp2之前的版本),您只能根据传输控制协议(tcp)或用户数据报协议(udp)端口来定义异常流量。对于windows xp sp2,您可以根据tcp和udp端口或者程序或服务的文件名来定义异常流量。在程序或服务的tcp或udp端口未知或需要在程序或服务启动时动态确定的情况下,这种配置灵活性使得配置异常流量更加容易。

已有一组预先配置的程序和服务,其中包括:

文件和打印共享、远程助手(默认启用)、远程桌面、upnp框架,这些预定义的程序和服务不可删除。

如果组策略允许,您还可以通过单击“添加程序”,创建基于指定的程序名称的附加异常流量,以及通过单击“添加端口”,创建基于指定的tcp或udp端口的异常流量。

当您单击“添加程序”时,将弹出“添加程序”对话框,您可以在其上选择一个程序或浏览某个程序的文件名。

当您单击“添加端口”时,将弹出“添加端口”对话框,您可以在其中配置一个tcp或udp端口。

全新的windows防火墙的特性之一就是能够定义传入流量的范围。范围定义了允许发起异常流量的网段。在定义程序或端口的范围时,您有两种选择:

“任何计算机”

允许异常流量来自任何ip地址。

“仅只是我的网络(子网)”

仅允许异常流量来自如下ip地址,即它与接收该流量的网络连接所连接到的本地网段(子网)相匹配。例如,如果该网络连接的ip地址被配置为 192.168.0.99,子网掩码为255.255.0.0,那么异常流量仅允许来自192.168.0.1到192.168.255.254范围内的 ip地址。

当您希望允许本地家庭网络上全都连接到相同子网上的计算机以访问某个程序或服务,但是又不希望允许潜在的恶意internet用户进行访问,那么“仅只是我的网络(子网)”设定的地址范围很有用。

一旦添加了某个程序或端口,它在“程序和服务”列表中就被默认禁用。

在“异常”选项卡上启用的所有程序或服务对“高级”选项卡上选择的所有连接都处于启用状态。

“高级”选项卡

“高级”选项卡包含以下选项:

网络连接设置、安全日志、icmp、默认设置

“网络连接设置”

在“网络连接设置”中,您可以:

1、指定要在其上启用windows防火墙的接口集。要启用windows防火墙,请选中网络连接名称后面的复选框。要禁用windows防火墙,则清除该复选框。默认情况下,所有网络连接都启用了windows防火墙。如果某个网络连接没有出现在这个列表中,那么它就不是一个标准的网络连接。这样的例子包括internet服务提供商(isp)提供的自定义拨号程序。

2、通过单击网络连接名称,然后单击“设置”,配置单独的网络连接的高级配置。

如果清除“网络连接设置”中的所有复选框,那么windows防火墙就不会保护您的计算机,而不管您是否在“常规”选项卡上选中了“启用(推荐)”。如果您在“常规”选项卡上选中了“不允许异常流量”,那么“网络连接设置”中的设置将被忽略,这种情况下所有接口都将受到保护。

当您单击“设置”时,将弹出“高级设置”对话框。

在“高级设置”对话框上,您可以在“服务”选项卡中配置特定的服务(仅根据tcp或udp端口来配置),或者在“icmp”选项卡中启用特定类型的icmp流量。

这两个选项卡等价于windows xp(sp2之前的版本)中的icf配置的设置选项卡。

“安全日志”

在“安全日志”中,请单击“设置”,以便在“日志设置”对话框中指定windows防火墙日志的配置,

在“日志设置”对话框中,您可以配置是否要记录丢弃的数据包或成功的连接,以及指定日志文件的名称和位置(默认设置为systemrootpfirewall.log)及其最大容量。

“icmp”

在“icmp”中,请单击“设置”以便在“icmp”对话框中指定允许的icmp流量类型,

在“icmp”对话框中,您可以启用和禁用windows防火墙允许在“高级”选项卡上选择的所有连接传入的icmp消息的类型。icmp消息用于诊断、报告错误情况和配置。默认情况下,该列表中不允许任何icmp消息。

诊断连接问题的一个常用步骤是使用ping工具检验您尝试连接到的计算机地址。在检验时,您可以发送一条icmp echo消息,然后获得一条icmp echo reply消息作为响应。默认情况下,windows防火墙不允许传入icmp echo消息,因此该计算机无法发回一条icmp echo reply消息作为响应。为了配置windows防火墙允许传入的icmp echo消息,您必须启用“允许传入的echo请求”设置。

“默认设置”

单击“还原默认设置”,将windows防火墙重设回它的初始安装状态。

当您单击“还原默认设置”时,系统会在windows防火墙设置改变之前提示您核实自己的决定。

linux iptables的问题 ,要指定只允许一段IP TCP访问,是先拒绝所有,再允许这一段IP吗,那规则该怎么写

linux下要使用iptables限制只有指定的ip才能访问本机则需要先设置一个默认的规则

iptables有默认的规则,它可以适用于所有的访问。因为只有指定或特定的ip地址才能访问本机

延展阅读:总之不管是阻止所有的服务还是只阻止指定的服务,我们可以先将默认的规则设置为所有ip都不可访问,然后再手动添加ip地址到白名单。

Linux防火墙iptables限制几个特定ip才能访问服务器。

这个比较复杂,挺基础的,建议买本书或找个网站补一下

首先要了解iptables工作原理(规则是按上到下的顺序匹配的)和添加规则的方式,-A 参数为append(个人理解,错误望指证)追加,而 -I 参数为 insert(也是个人理解,学习方式不同)插入。我举个例子你可能就会懂了,假设现在的防火墙中有这一条规则(我不太记的具体显示了,示例一下吧)

-A INPUT -p tcp --dport 80 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT

这时如果使用 -A INPUT加入一个 DROP或REJECT规则,则此规则会加在INPUT里的末尾,照匹配顺序的话,第一条80的INPUT是不会受影响的,如果使用 -I 插入的话则出现在80规则之后,规则号为1,80的规则号为2,这时DROP优先生效,不会再向下匹配。所以一般来说,DROP都加在最后。

你可以参考我下面的操作在虚拟机上试一下就明白了:

1.先插入几个规则

iptables -A INPUT -p tcp --dport 81 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -p tcp --dport 82 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -p tcp --dport 83 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT

2.使用 iptables -vnL --line(显示规则号)

3.分别使用 iptables -A 和 iptables -I 命令往里面添加规则,添加规则时可以指定规则号,写法如下

iptables -A INPUT 2(这个表示在第2个规则后插入,同理 -I 为在规则前插入) -p tcp --dport 22 -j ACCPET

最后再用 iptables -vnL --line观察一下就很容易明白了

我没什么文化,不知道这样解释你清不清楚,如果不清楚的话请追问。

思科交换机 限制内网某个ip访问外网

linux下要使用iptables限制只有指定的ip才能访问本机则需要先设置一个默认的规则

iptables有默认的规则,它可以适用于所有的访问

因为只有指定或特定的ip地址才能访问本机

所以可以将默认的规则设置为所有访问全部阻止(当然这里需要注意下,如果你要设置的机器是在远端,比如vps则需要注意在设置默认规则的同时要将与该服务器链接的ip添加进白名单,否则在设置完默认阻止后你也无法访问这台服务器,也无法再进行操作了,我们可以使用分号;或者&&来在同一个命令行下来完成默认阻止和将自己的ip添加进白名单,假如你的ip地址为1.2.3.4则可以这样输入iptables -P INPUT DROP;iptables -A INPUT -s 1.2.3.4 -p tcp -j ACCEPT,或者也可以指定一个端口)

设置默认规则后则可以添加白名单了

比如允许2.3.4.5访问则可以

iptables -A INPUT -s 2.3.4.5 -p tcp -j ACCEPT

如果要限定的不是整个服务器而只是该服务器中的某个服务

比如web服务(一般端口在80,https在443)

则我们可以使用0.0.0.0/0来阻止所有的ip地址

比如

iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 80 -j DROP

以及

iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 443 -j DROP

来阻止所有访问web服务器的ip地址

然后再添加指定的ip到白名单

比如添加1.2.3.4,我们可以

iptables -A INPUT -s 1.2.3.4 -p tcp --dport 80 -j ACCEPT

如果我们允许某个网段下的所有ip都可以访问的话比如1.2.3.[0-255],我们可以

iptables -A INPUT -s 1.2.3.0/24 -p tcp --dport -j ACCEPT

总之不管是阻止所有的服务还是只阻止指定的服务

我们可以先将默认的规则设置为所有ip都不可访问

然后再手动添加ip地址到白名单

请问如何设置电脑只能访问指定IP段(局域网)?

你要限制单个IP访问外网,需要在防火墙上配置ACL而不是在交换机上

不知道你防火墙是不是思科的。如果是思科的新建一条ACL过滤掉你要限制的那个IP地址就行了

R1(config)#access-list 1 deny host 168.168.168.x

R1(config)#access-list 1 permit any

R1(config)#int f1/0

R1(config-if)#ip access-group 1 out

如何配置华为usg6320防火墙指定Ip访问指定端口?

使用ip安全策略建立一条 本机到 192.168.0.0/255.255.0.0.0 允许的规则。

再建一条本机到全部 拒绝 的规则。

两条规则就可以了。

1、防火墙要划分安全区域,这个配置明显是把6和7都划入了trust区域,如果你22这个网段或者这个ip需要走6口必须做策略路由,用acl或者前缀列表把这条路由选出来,然后写策略放行。

2、启用设备,重新设置。启动设备后,打开浏览器,在地址栏中输入19161进入无线路由器设置界面。设置界面出现一个登录路由器的帐号及密码,输入默认帐号和密码admin。

3、端口映射是华为防火墙中的一个常用功能,举个例子就是你内网有一台服务器,想让外网的访问者能够直接访问到这台服务器。

4、每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效。